Oracle tiene denegado Una violación de sus servidores de inicio de sesión SSO de Oracle Cloud Federated y el robo de datos de la cuenta para seis millones de usuarios. Sin embargo, BleepingComputer ha verificado que múltiples compañías confirman la validez de las presuntas muestras de datos violadas.

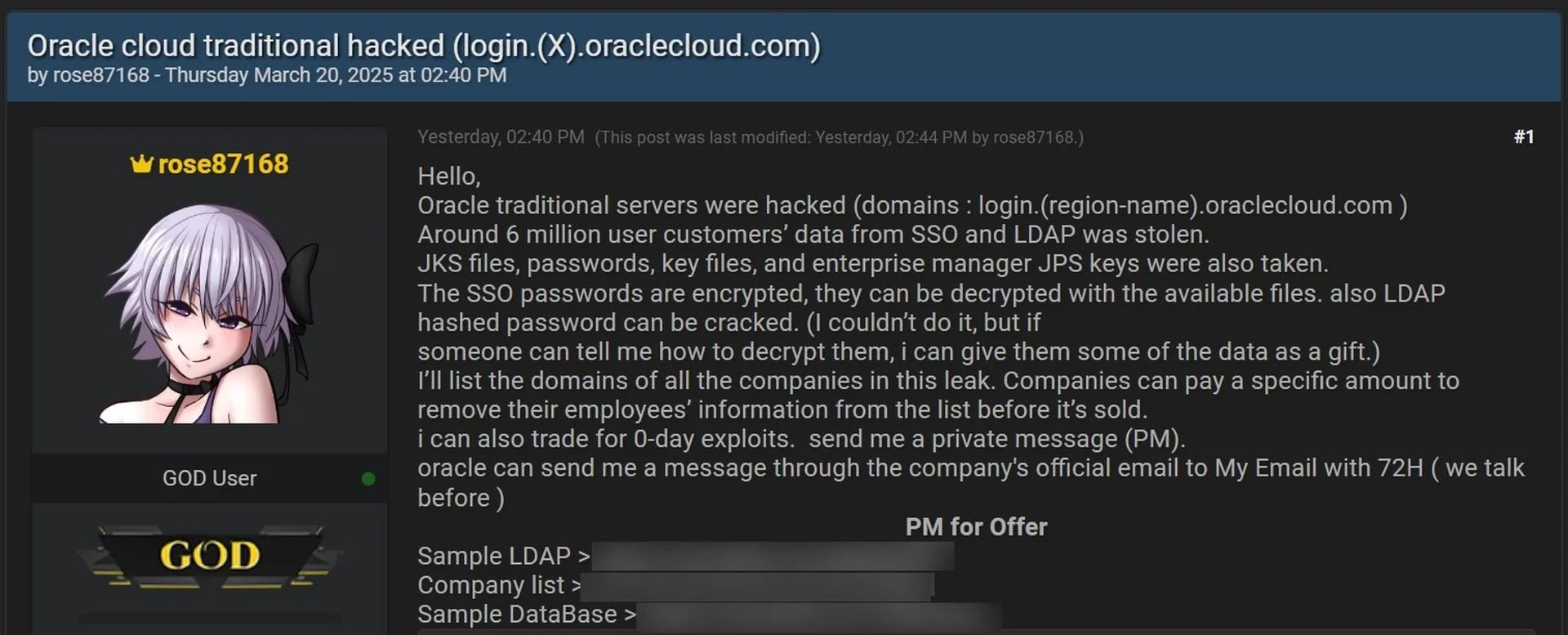

La violación fue reportada por primera vez por una persona llamada Rose87168, quien afirmó haber accedido a los servidores de Oracle Cloud. El actor de amenaza comenzó a vender presuntos datos de autenticación para 6 millones de usuarios, alegando que el SSO robado, y las contraseñas LDAP podrían descifrarse.

Los datos comprometidos incluyen direcciones de correo electrónico, datos LDAP y una lista de 140,621 dominios para empresas y agencias gubernamentales afectadas por la violación. Sin embargo, muchos de estos dominios parecen pruebas y múltiples dominios pertenecen a algunas compañías.

Algunos dominios parecen ser pruebas, y existen múltiples dominios por compañía.

Rose87168 también proporcionó una URL de Archive.org que conduce a un archivo de texto que colocaron en el servidor «Login.us2.oraclecloud.com». Esto demostró la capacidad del hacker para crear archivos en los servidores de Oracle, que admite la probabilidad de una violación.

Oracle, sin embargo, ha refutado las afirmaciones de una violación a pesar de la demostración de verificación de datos por parte de varias compañías.

Algunas empresas enumeradas han verificado la autenticidad de la parte de los datos, incluidos los nombres de visualización de LDAP y las direcciones de correo electrónico, lo que confirma que los datos violados son válidos.

Uno de los correos electrónicos obtenidos por BleepingComputer Demuestra el actor de amenaza que contactó al equipo de seguridad de Oracle sobre sus datos. Esta correspondencia muestra que alcanzaron la orientación prevista.

El hacker había contactado al correo electrónico de Seguridad de Oracle alegando haber obtenido datos de la cuenta de Oracle Cloud para seis millones de usuarios.

BleepingComputer También recibió la comunicación que los llevó a creer que Oracle estaba comprometido con el actor de amenaza. Esto podría sugerir un intento de interacción, pero no señalado explícitamente en la fuente.

La firma de ciberseguridad Cloudsek descubrió que el servidor Oracle Fusion Middleware 11G estaba ejecutando una versión vulnerable anterior. El actor de amenaza afirmó haber explotado una vulnerabilidad en el software de Oracle, rastreado como CVE-2021-35587. Por lo general, esto de la URL de Archive.org, las vulnerabilidades de software pueden exponer errores y factores de amenaza.

Oracle no se desconectó el servidor «Login.us2.oraclecloud.com».

La ironía aquí es que Oracle, el titán de la seguridad de la base de datos, está atrapado en una red de negación que incluso sus propios clientes están verificando.

Esta discrepancia subraya el misterio palpable detrás de la ciberseguridad: ¿qué constituye una violación verificable? Ese Oracle está desconectando el servidor, un servidor aparentemente ordinario, pero uno utilizado por los acusados, tiene problemas en una respuesta deliberada pero contradictoria.

Es fundamental abordar el hecho de que muchos de estos dominios se observan como pruebas, y múltiples pertenecen a las mismas entidades, lo que sugiere que los atacantes simplemente rasparon la información del directorio o encontraron una forma de conjurar múltiples subdominios de manera ilusionista.

- La firma de ciberseguridad Cloudsek descubierto: Una versión vulnerable más antigua de Oracle Fusion Middleware 11g en ejecución, posiblemente explotada por CVE-2021-35587.

Es imperativo cuestionar la brecha entre la rápida acción de Oracle para eliminar un servidor y su negación directa de cualquier violación mientras mantiene las lagunas abiertas para una mayor infiltración. Esto destaca un problema creciente en la ciberseguridad, donde las empresas deben enfrentar el peligro que presenta un software obsoleto y otras vulnerabilidades que han ignorado demasiado tiempo.

La conclusión clave no es la negación, sino el compromiso: los informes compartimentados muestran que el actor de amenaza llegó al equipo de seguridad de Oracle con muestras de datos robados. Esta interacción es reveladora: las estrategias de defensa de Oracle necesitan una revisión integral, incluida tanto la seguridad del servidor y abordar las posibles vulnerabilidades en su software.