La familia MacOS Ferret, conocida por ser utilizada por APT de Corea del Norte para Cyber Espionage, ha introducido una nueva variante llamada Flexible-Ferret que actualmente está evadiendo medidas de detección implementadas por Apple.

La variante de malware de ferret flexible evade las medidas XProtect de Apple

Esta variante resistente a la detección fue identificado por investigadores de Sentinelone, quienes notaron su capacidad para evitar la reciente actualización de la firma XProtect destinada a bloquear las infecciones de los hurones. A diferencia de sus predecesores, Flexible-Ferret conlleva una firma legítima de desarrollador de Apple e ID de equipo, que agrega una capa de engaño a su funcionamiento.

La familia de malware de hurto se asocia con la campaña de «entrevista contagiosa», donde los actores de amenaza engañan a las víctimas de la instalación de malware haciéndose pasar por entrevistadores de trabajo. Según los informes, esta campaña comenzó en noviembre de 2023 y ha involucrado múltiples variantes de malware como Frostyferret_UI, FriendlyFerret_Secd y Multi_Frostyferret_CMDCodes, todos los cuales estaban cubiertos en la actualización XProtect más reciente de Apple.

Evade xprotect de Flexible-Ferret

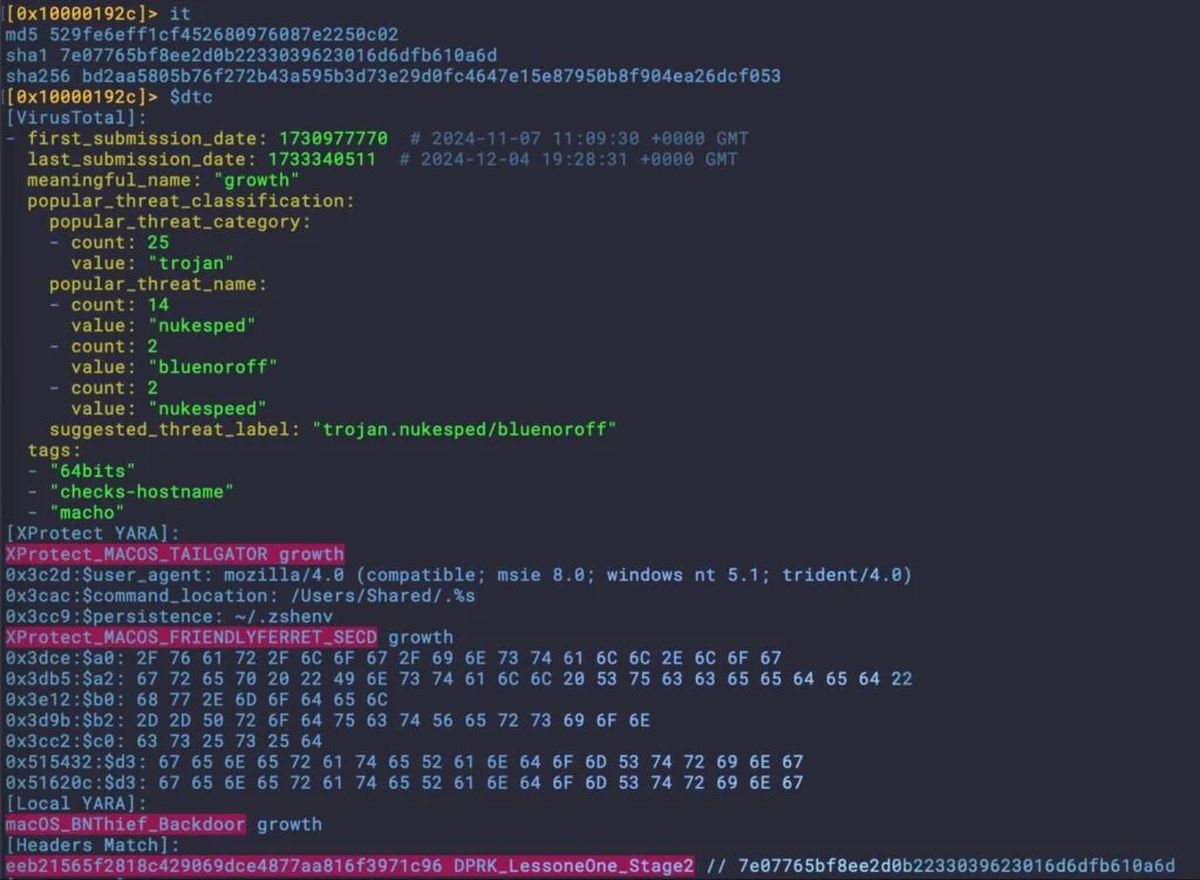

El análisis de Sentinelone reveló que bajo la versión 5286 de XProtect, la nueva variante flexible-ferret no se detectó. A través del examen continuo, descubrieron una variante ChromeUpdate conocida como Mac-Installer.installeralert, que también está firmada con una identificación de desarrollador de Apple válida y una identificación de equipo, manteniendo así su conexión con la familia de hurones existente.

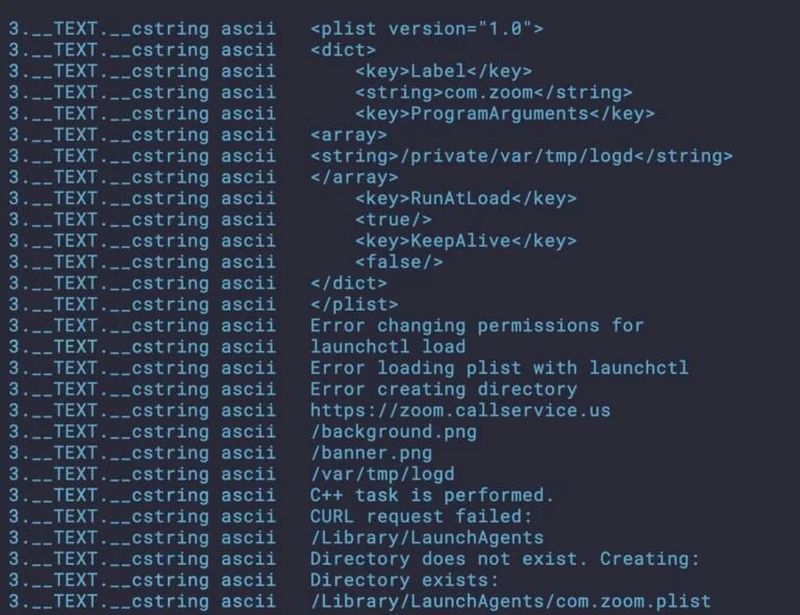

El gotero de malware, denominado versus.pkg, contiene dos aplicaciones: InstalLeralert.App y Versus.App, y un binario independiente llamado «Zoom». Cuando se ejecuta, el binario «Zoom» se conecta a un dominio sospechoso no relacionado con los servicios de zoom y eleva los privilegios del sistema. Simultáneamente, InstallerLerT.App genera un mensaje de error que imita las advertencias de MacOS Gatekeeper mientras implementa un agente de persistencia.

A pesar de compartir el 86% de similitud de código con el ChromeUpdate, XProtect no marcó el Instalor Mac no fue marcado hasta que estuvo vinculado a una ID de desarrollador revocada, lo que permitió a los investigadores descubrir más muestras de Ferret flexibles.

Según Sentinelone, la campaña de «entrevista contagiosa» ejemplifica las maniobras activas del actor de amenaza activa donde los adversarios adaptan las aplicaciones firmadas en versiones sin firmar funcionalmente similares para evadir las medidas de seguridad. Esto incluye diversas tácticas dirigidas a una amplia gama de objetivos dentro de la comunidad de desarrolladores, facilitadas a través de las redes sociales y los sitios de intercambio de códigos como GitHub.

Los investigadores señalaron que los grupos de actores de amenaza centrados en los macos incluyen entidades prominentes de Corea del Norte, China y Rusia. Boris Cipot, un ingeniero de seguridad senior de Black Duck, enfatizó la evolución continua de las técnicas para evitar las defensas de seguridad.

La reciente actualización de la firma de Apple se dirigió a varios componentes de esta familia de malware, incluida una puerta trasera disfrazada de un archivo del sistema operativo llamado com.apple.secd, además de los módulos de persistencia ChromeUpdate y CameraCcess. En particular, los componentes de la familia de malware de hurto exhiben puntos en común con otros asociados con campañas de DPRK, incluido el intercambio de archivos a través de la resolución de Dropbox e IP a través de API.ipify.org.

Crédito de imagen destacado: Wesson Wang/Unsplash