Ha surgido una nueva amenaza cibernética conocida como DoubleClickjacking, que explota una secuencia de dos clics para eludir las protecciones de seguridad web existentes y que potencialmente conduce a apropiaciones de cuentas en los principales sitios web. Descubierto por un investigador de seguridad Paulos Yibeloeste sofisticado ataque manipula el tiempo entre clics, lo que presenta riesgos importantes para los usuarios.

La nueva amenaza cibernética DoubleClickjacking aprovecha los clics para apropiarse de cuentas

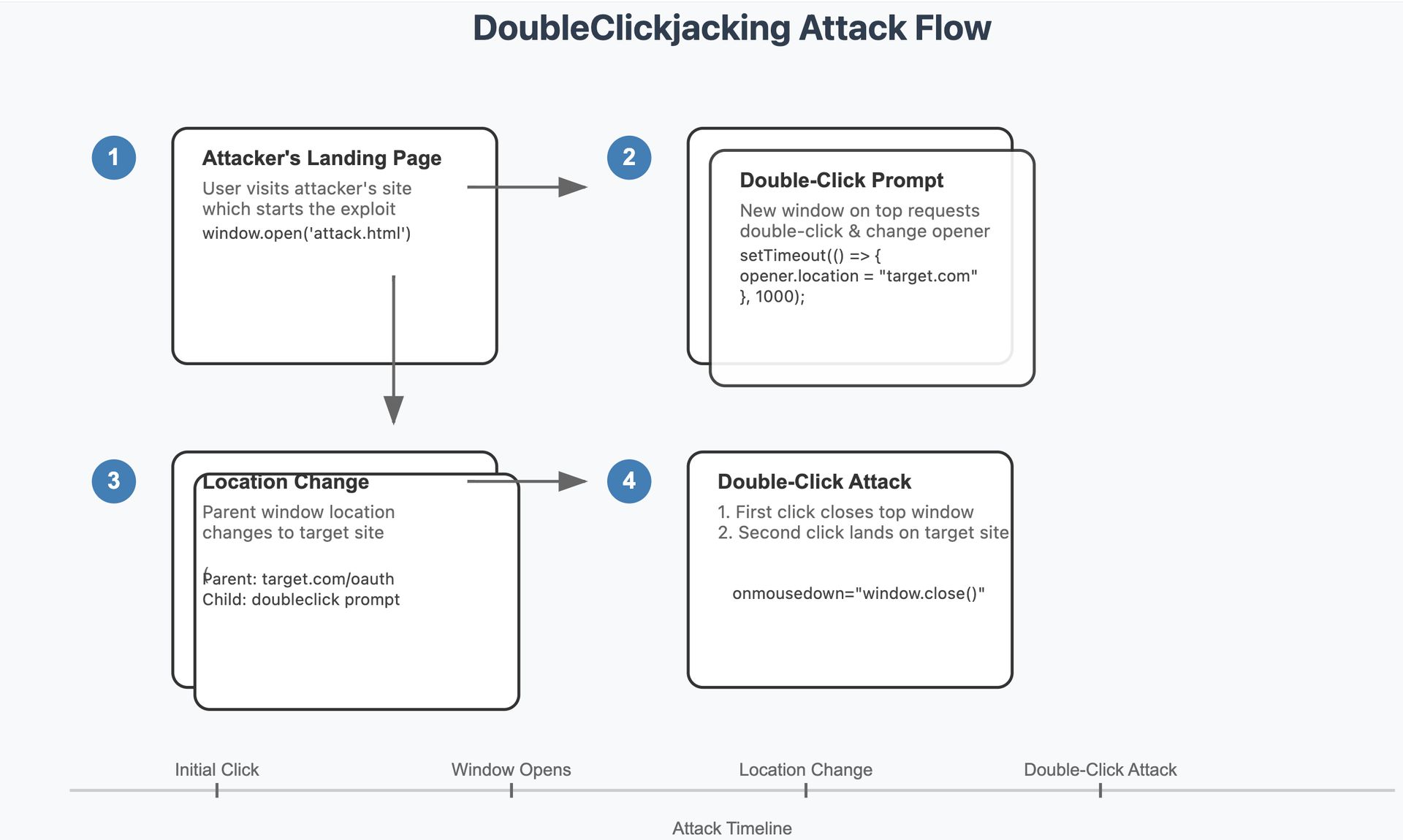

DoubleClickjacking se basa en el concepto de clickjacking, que normalmente induce a error a los usuarios a hacer clic sin saberlo en botones ocultos o disfrazados. Las defensas tradicionales se han reforzado en los navegadores modernos (como configurar las cookies en «SameSite: Lax» de forma predeterminada), pero DoubleClickjacking elude estas medidas. El ataque implica una manipulación sutil en la que se engaña a los usuarios para que hagan doble clic en un mensaje benigno. Durante esta secuencia, los atacantes aprovechan el momento del evento para intercambiar el contenido de la ventana principal del navegador con una página confidencial, como un cuadro de diálogo de autorización OAuth, permitiendo así autorizar acciones maliciosas con el segundo clic.

El proceso comienza cuando un usuario desprevenido visita el sitio de un atacante y se le hace creer que debe hacer doble clic para verificar que no es un robot. Al hacer clic, se abre la nueva ventana y, cuando el usuario se prepara para hacer doble clic, se modifica el contenido del sitio principal. El cierre de la ventana superior con el primer clic y el aterrizaje en un elemento sensible con el segundo clic permite a los atacantes obtener acceso no autorizado a las cuentas.

Los sitios web afectados corren el riesgo de sufrir apropiaciones de cuentas, acceso no autorizado a aplicaciones con amplios privilegios de datos y modificaciones en configuraciones críticas de cuentas o transacciones financieras. Se ha destacado que los principales sitios web que dependen de OAuth, incluidos Salesforce, Slack y Shopify, son vulnerables a este ataque.

Si bien las defensas tradicionales, como los encabezados X-Frame-Options y las políticas de seguridad de contenido, están diseñadas para frustrar el clickjacking, fracasan contra el DoubleClickjacking. El exploit requiere una interacción mínima del usuario (un simple doble clic), lo que lo hace particularmente engañoso. Además, se extiende más allá de los sitios web y también amenaza las extensiones de los navegadores, como las billeteras criptográficas o las VPN, lo que podría permitir a los atacantes desactivar funciones de seguridad o autorizar transacciones financieras.

Para mitigar este riesgo, se recomiendan varias estrategias. Los desarrolladores pueden implementar protecciones del lado del cliente, como deshabilitar botones sensibles de forma predeterminada hasta que se detecte una acción intencional del usuario. Por ejemplo, una solución JavaScript puede mantener los botones desactivados hasta que se produzca el movimiento del mouse o se presionen las teclas. A largo plazo, se insta a los proveedores de navegadores a introducir nuevos estándares similares a X-Frame-Options, incluido un encabezado HTTP de protección de doble clic, para protegerse contra este exploit.

Crédito de la imagen destacada: Kerem Gülen/A mitad del viaje