La botnet BADBOX ha infectado más de 192.000 dispositivos Android en todo el mundo, ampliando su alcance más allá de los productos electrónicos de bajo costo para incluir marcas conocidas como Yandex y Hisense. Este malware plantea un riesgo importante ya que está preinstalado en los dispositivos durante la fabricación.

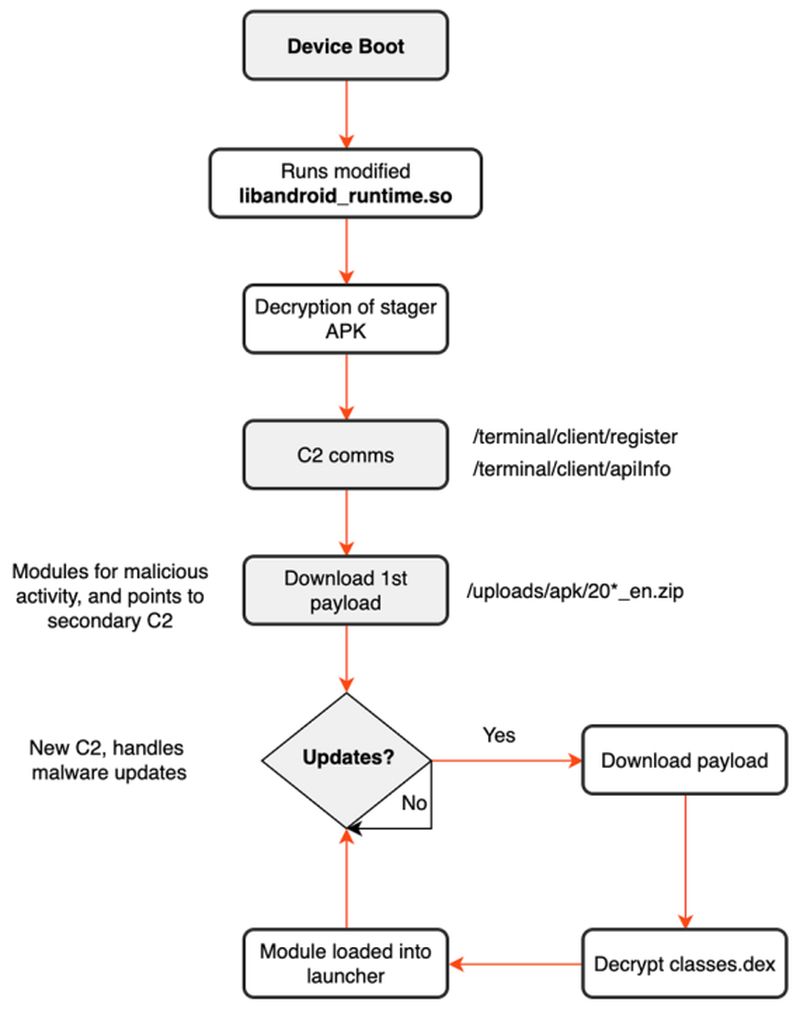

La botnet BADBOX se dirige principalmente sistemas operativos android y ha mostrado una resiliencia considerable, y la última telemetría revela que ha afectado a una variedad más amplia de dispositivos de lo que se informó anteriormente. Una vez activados, los dispositivos infectados se conectan a un servidor de comando y control (C2), lo que otorga a los atacantes acceso a la red local. El malware puede interceptar detalles de autenticación de dos factores e instalar más software malicioso. Se cree que el vector de infección involucra ataques a la cadena de suministro, donde el malware está incrustado en el nivel del firmware, lo que complica los esfuerzos de eliminación, ya que reside en una partición no grabable.

Alcance de la botnet BADBOX

BitSight sugieren que alrededor de 160.000 de los dispositivos infectados pertenecen a modelos únicos nunca antes vistos, lo que afecta a productos de alta gama como el Yandex 4K QLED Smart TV y el teléfono inteligente T963 Hisense. La naturaleza generalizada de esta infección resalta las vulnerabilidades en varias categorías de dispositivos, lo que demuestra que ni siquiera las marcas confiables son inmunes.

Los dispositivos comprometidos tienen múltiples propósitos maliciosos. Pueden actuar como servidores proxy residenciales para el tráfico de Internet, ejecutar instalaciones remotas no autorizadas e incluso crear cuentas para difundir información errónea. Estas actividades contribuyen a un ciclo de ganancias financieras para los ciberdelincuentes, aprovechando los dispositivos infectados para fraude publicitario o empresas delictivas similares.

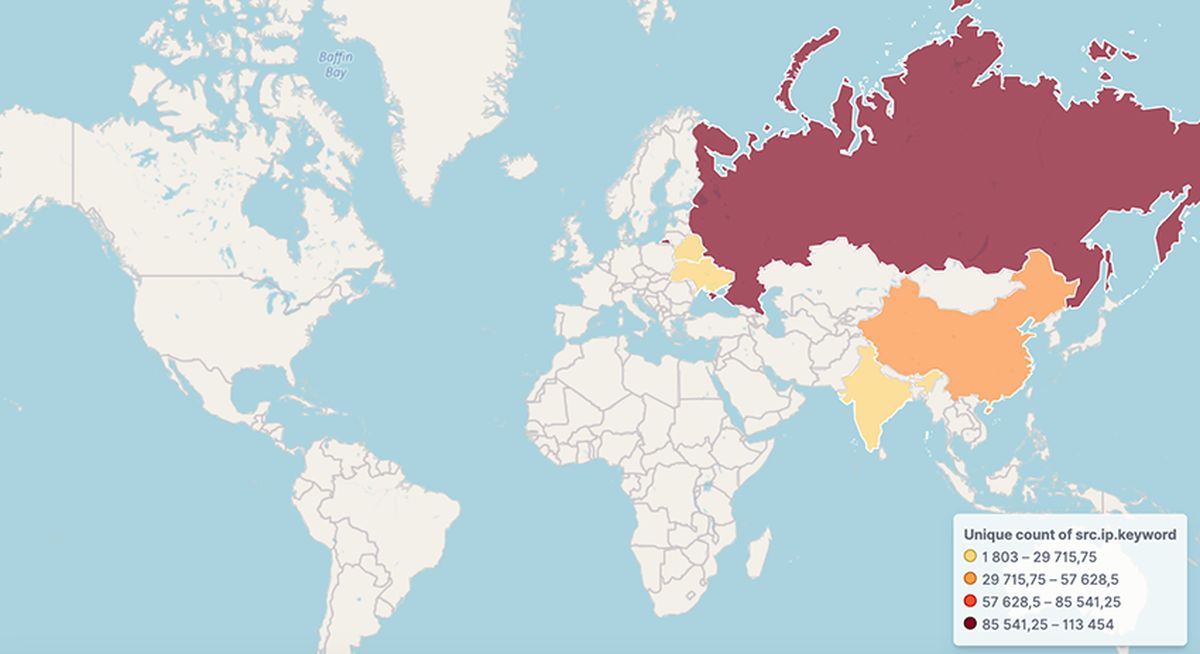

La alta incidencia de infecciones se extiende a varios países, con cifras significativas reportadas en Rusia, China, India, Bielorrusia, Brasil y Ucrania. Las autoridades alemanas habían intentado interrumpir estas operaciones hundiendo uno de los servidores de comando y control, afectando a alrededor de 30.000 dispositivos compuestos principalmente por marcos de fotos digitales basados en Android y cajas de transmisión de medios. Sin embargo, esta intervención parece haber tenido un éxito limitado, ya que la telemetría general de BADBOX muestra un crecimiento y actividad continuos.

Si bien se han realizado esfuerzos para abordar el problema, incluidas advertencias de autoridades como la Oficina Federal de Seguridad de la Información (BSI) de Alemania sobre los peligros del firmware obsoleto y el malware preinstalado, el desafío sigue siendo para los fabricantes y minoristas. Existe una responsabilidad compartida de garantizar que los dispositivos sean seguros antes de que lleguen a los consumidores.

Los consumidores deben estar especialmente atentos al comprar dispositivos, especialmente a través de plataformas populares en línea como Amazon, eBay y AliExpress, donde aumenta la amenaza de encontrar productos infectados. La BSI enfatiza que las personas deben asegurarse de que sus dispositivos reciban las últimas actualizaciones de firmware. Además, desconectar los dispositivos de Internet cuando no estén en uso puede minimizar la exposición a amenazas continuas.

Otro signo preocupante de infección BADBOX incluye caídas notables en el rendimiento del dispositivo, sobrecalentamiento y tráfico de red anormal. La guía de expertos recomienda a los usuarios que sean proactivos en el seguimiento de estos síntomas, que pueden indicar una actividad de malware subyacente que puede comprometer la información personal y la funcionalidad del dispositivo.

La investigación realizada por la empresa de ciberseguridad BitSight ha ampliado la comprensión de la transmisión y persistencia de BADBOX, observando más de 160.000 direcciones IP únicas que intentan establecer contacto con los dominios de control en tan solo un día. Tal crecimiento apunta a la capacidad del malware para adaptarse y extender su reclamo a través de un ecosistema más amplio de dispositivos.

Crédito de la imagen destacada: Kerem Gülen/A mitad del viaje