Una campaña de phishing dirigida a empresas manufactureras en Europa ha comprometido alrededor de 20.000 cuentas de Microsoft Azure que utilizan HubSpot y DocuSign. La operación, que se extendió de junio a septiembre de 2024, afectó principalmente a empresas de los sectores automotriz, químico e industrial en Alemania y el Reino Unido. Los actores de amenazas utilizaron Free Form Builder de HubSpot para crear formularios engañosos y atrajeron a las víctimas con correos electrónicos que imitaban servicios legítimos.

Una campaña de phishing compromete 20.000 cuentas de Microsoft Azure en Europa

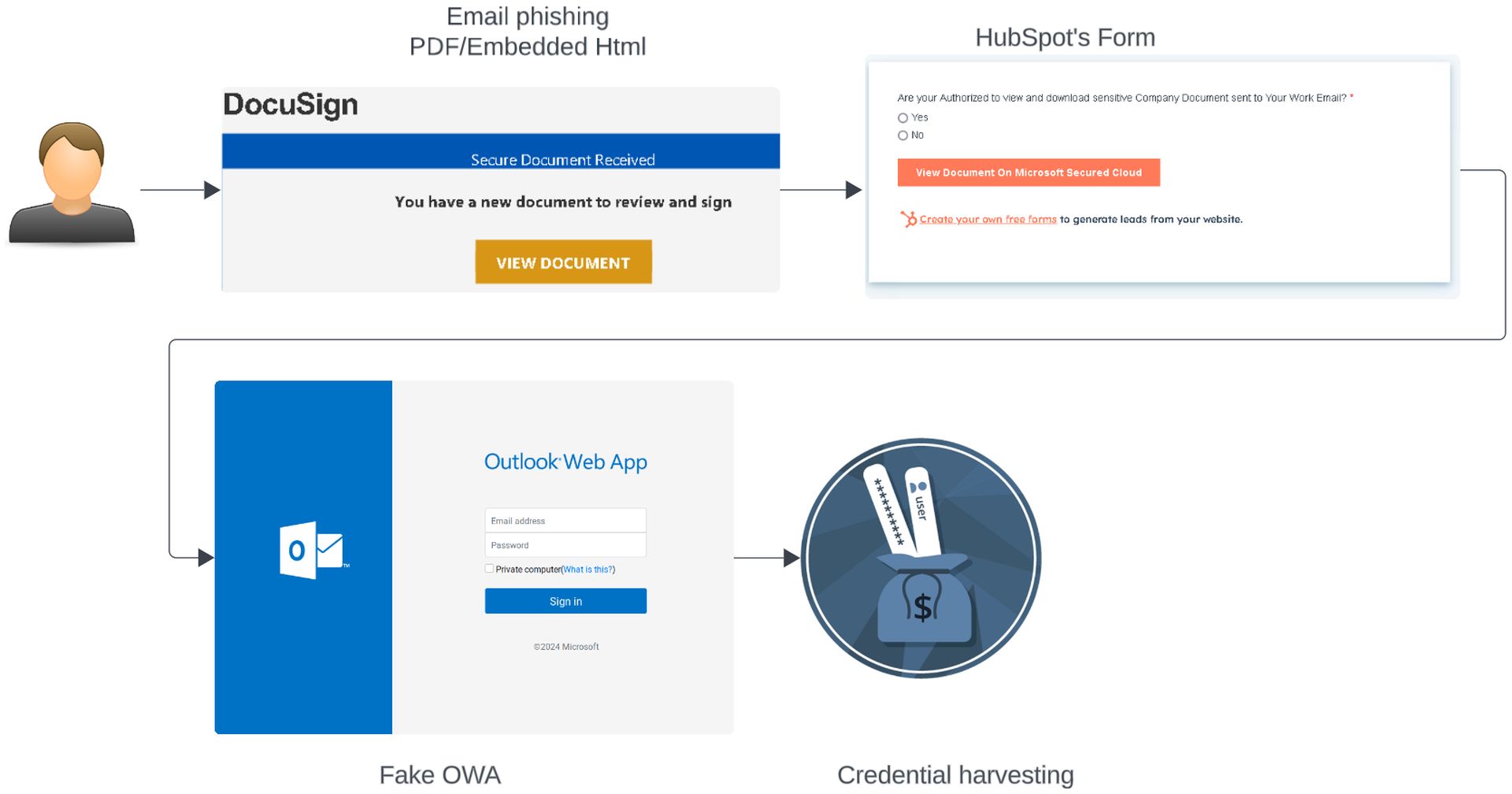

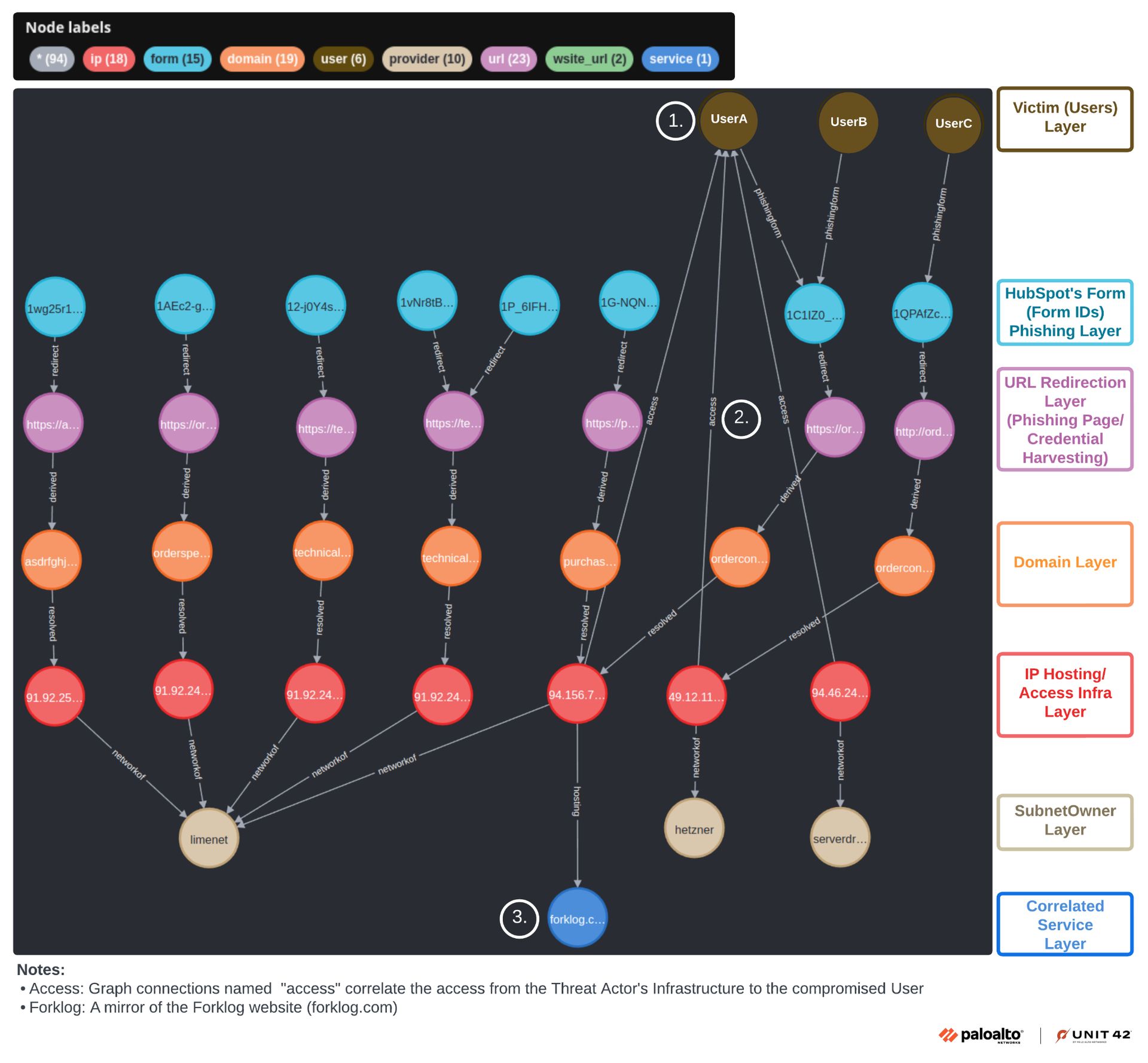

Unidad 42 de Palo Alto Networks identificado la campaña e informó que los atacantes utilizaron los formularios en línea de HubSpot como trampa para capturar información confidencial. Elaboraron 17 formularios diferentes, diseñados para imitar solicitudes legítimas de MicrosoftAzure cartas credenciales. Estos formularios preguntaban a las víctimas en un inglés mal redactado si estaban «autorizados para ver y descargar un documento confidencial de la empresa enviado a su correo electrónico del trabajo». Este mensaje pretendía facilitar el acceso a documentos críticos almacenados en la «Nube segura de Microsoft».

Las víctimas que hacían clic en los formularios eran redirigidas a páginas que se hacían pasar por los portales de inicio de sesión de Microsoft Outlook Web App y Azure, alojados en dominios ‘.buzz’. Estas tácticas permitieron a los atacantes eludir las medidas de seguridad de correo electrónico estándar, ya que los correos electrónicos de phishing estaban vinculados a un servicio legítimo (HubSpot). Sin embargo, los correos electrónicos no superaron las comprobaciones de autenticación SPF, DKIM y DMARC.

Microsoft Teams no es seguro: los piratas informáticos se cuelan a través de llamadas

Una vez que los atacantes obtuvieron acceso a las cuentas comprometidas, iniciaron actividades posteriores al compromiso. Registraron sus propios dispositivos en las cuentas de las víctimas, asegurando así el acceso continuo. Las investigaciones indicaron que los actores de amenazas se conectaban con frecuencia a través de VPN ubicadas en los mismos países que sus objetivos, lo que les ayudaba a mezclarse. En los casos en que los equipos de TI intentaron recuperar el control de las cuentas comprometidas, los atacantes iniciaron restablecimientos de contraseñas, creando un escenario de tira y afloja. eso complicó aún más los esfuerzos de recuperación.

El impacto potencial de los ataques se extiende más allá del robo de credenciales. Con acceso a cuentas de Azure, los atacantes podrían escalar privilegios para crear, modificar o eliminar recursos dentro de los entornos de nube comprometidos. También podrían moverse lateralmente a través de la red para acceder a contenedores de almacenamiento confidenciales asociados con las cuentas de las víctimas.

Si bien la cantidad de víctimas que proporcionaron credenciales de Azure es incierta, los expertos en seguridad sospechan que puede ser menor que la cantidad total de cuentas objetivo, ya que no todas las víctimas habrían utilizado infraestructuras de Azure. Nathaniel Quist, de la Unidad 42, enfatizó que la operación representa un cambio más ambicioso hacia ataques de phishing centrados en la nube. Cada vez más, los ciberdelincuentes apuntan a las credenciales de los usuarios para plataformas SaaS y en la nube en lugar de depender del malware para comprometer los dispositivos finales.

Crédito de la imagen destacada: microsoft