Los ciberdelincuentes utilizan cada vez más Microsoft Teams para ejecutar ataques de vishing destinados a acceder a los sistemas de los usuarios. Tendencia Micro reportado un incidente específico que involucró una serie de correos electrónicos de phishing seguidos de una llamada engañosa a Microsoft Teams. Los estafadores pretendieron ofrecer soporte técnico y manipularon a la víctima para que descargara software de acceso remoto.

Los ciberdelincuentes aprovechan Microsoft Teams para realizar ataques de vishing

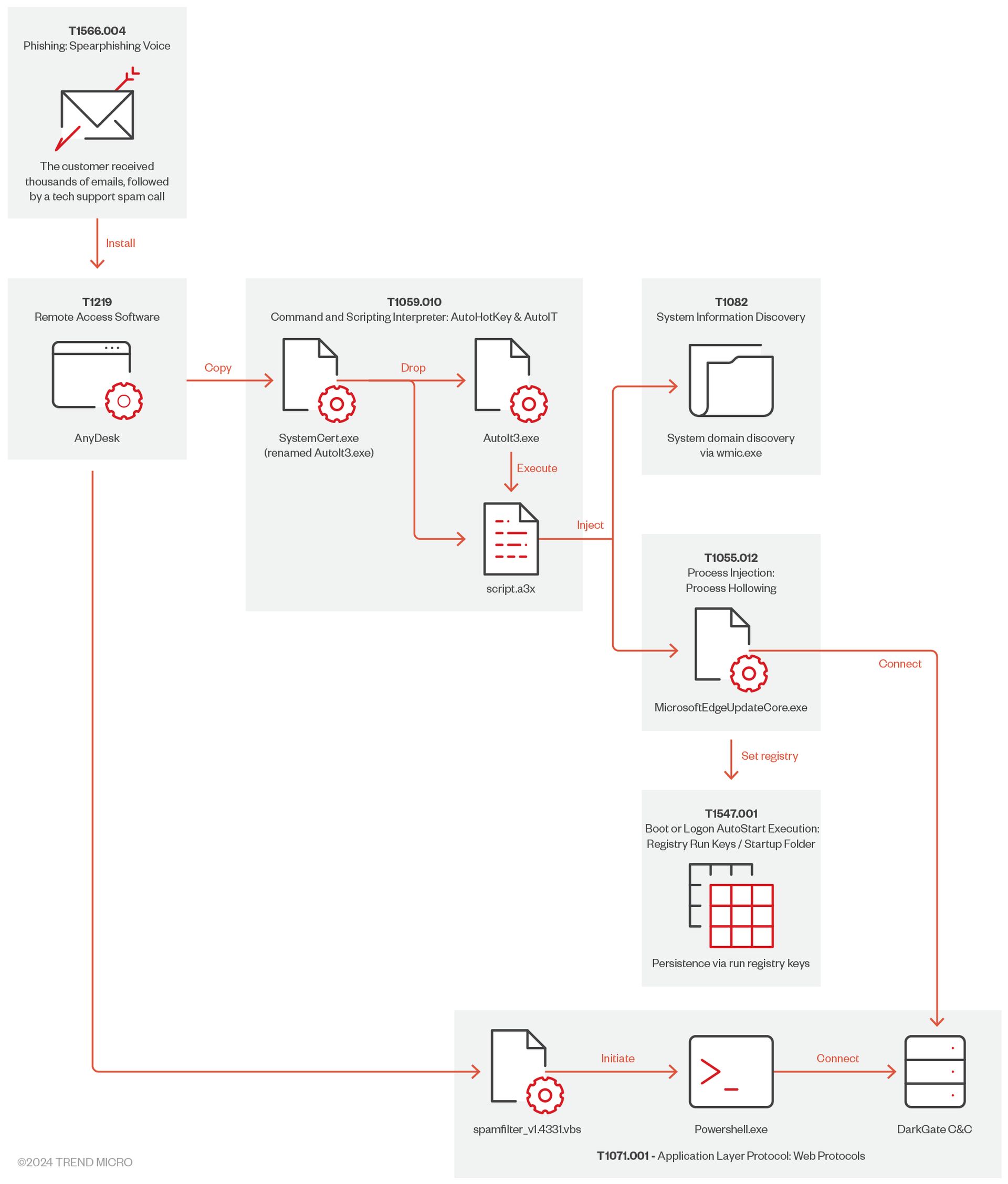

El ataque comenzó con una avalancha de correos electrónicos de phishing dirigidos a la bandeja de entrada de la víctima. Poco después de este contacto inicial, el atacante inició una llamada a través de Microsoft Teams, haciéndose pasar por un empleado de una empresa de confianza de la víctima. Durante esta llamada, el ciberdelincuente instó a la víctima a instalar una aplicación de soporte remoto. La sugerencia inicial fue Microsoft Remote Support, pero cuando la instalación encontró problemas, el atacante recurrió a AnyDesk, una herramienta de escritorio remoto comúnmente explotada por actores malintencionados.

AnyDesk hackeado, restablece tus contraseñas inmediatamente

Una vez que AnyDesk se instaló en la máquina de la víctima, el atacante obtuvo el control sobre ella. Procedieron a implementar varios archivos sospechosos, incluido uno identificado como Trojan.AutoIt.DARKGATE.D. Este malware, distribuido a través de un script AutoIt, permitió al atacante ejecutar comandos maliciosos y mantener el control remoto del sistema. El atacante ejecutó varios comandos que recopilaron información detallada sobre el sistema de la víctima, empleando comandos como systeminfo, route print e ipconfig /all, que guardaron los datos recopilados en un archivo llamado 123.txt.

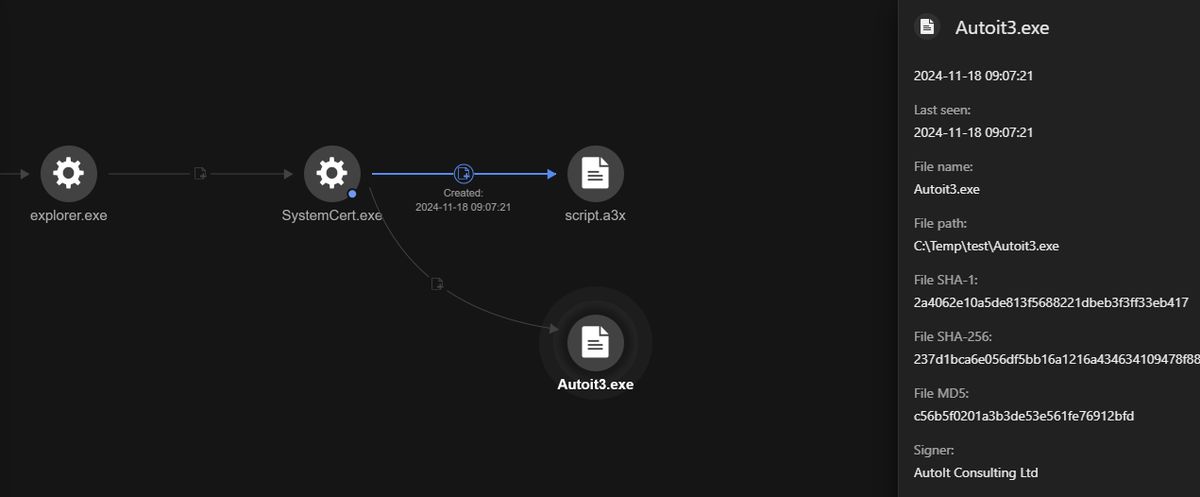

Tras obtener acceso a través de AnyDesk, el atacante llevó a cabo más acciones maliciosas y empleó técnicas para evadir la detección. Por ejemplo, se utilizaron scripts AutoIt para identificar y evitar cualquier software antivirus presente en el sistema. Además, los archivos maliciosos se descargaban y extraían discretamente en directorios ocultos, lo que reducía la probabilidad de detección. Entre ellos se encontraba un archivo llamado SystemCert.exe, que creaba scripts y ejecutables adicionales en carpetas temporales y facilitaba más actividades maliciosas.

Afortunadamente, el ataque fue frustrado antes de que se filtrara información confidencial. La investigación reveló que, a pesar de que los piratas informáticos obtuvieron acceso y dejaron archivos persistentes y entradas de registro, no se robó información crítica a la víctima. Este incidente subraya la urgente necesidad de reforzar las medidas de seguridad dentro de las organizaciones para defenderse de amenazas tan sofisticadas.

Mejores prácticas para combatir los ataques de vishing

Las organizaciones deben adoptar estrategias integrales para mitigar los riesgos asociados con los ataques de vishing. Es fundamental verificar primero las afirmaciones realizadas por proveedores de soporte técnico externos. Los empleados deben confirmar sus afiliaciones antes de otorgar cualquier acceso, lo que reduce el riesgo de manipulación por parte de los ciberdelincuentes.

Controlar el acceso a las herramientas de soporte remoto es otro aspecto clave de una postura de seguridad sólida. Las organizaciones deberían considerar implementar listas blancas para herramientas aprobadas como AnyDesk y aplicar políticas de autenticación multifactor para mejorar la seguridad. Este paso agrega una capa necesaria de protección para prevenir el acceso no autorizado.

La formación de los empleados es fundamental para crear conciencia sobre las tácticas de ingeniería social, incluidos el phishing y el vishing. Educar al personal sobre cómo reconocer estas amenazas es vital para minimizar su susceptibilidad a futuros ataques. Las sesiones de capacitación deben centrarse en las técnicas específicas utilizadas por los ciberdelincuentes, así como en medidas prácticas para garantizar la seguridad.

Crédito de la imagen destacada: Dimitri Karastelev/Unsplash