Recordar El spam Bluetooth ataca a los iPhone que sufren ¿por mucho tiempo? Bueno, ¡Wall of Flippers está aquí para convertirse en un remedio para eso!

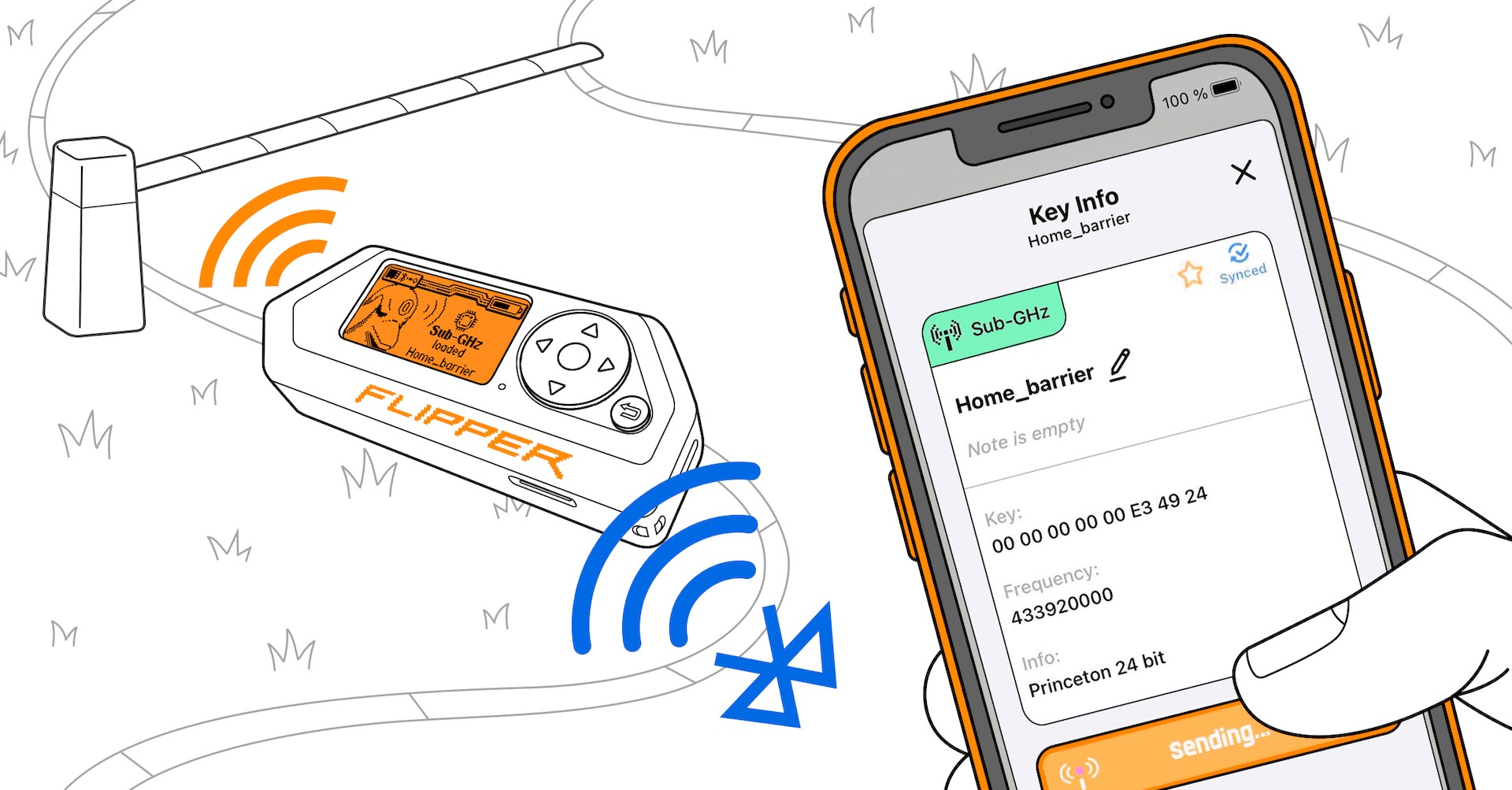

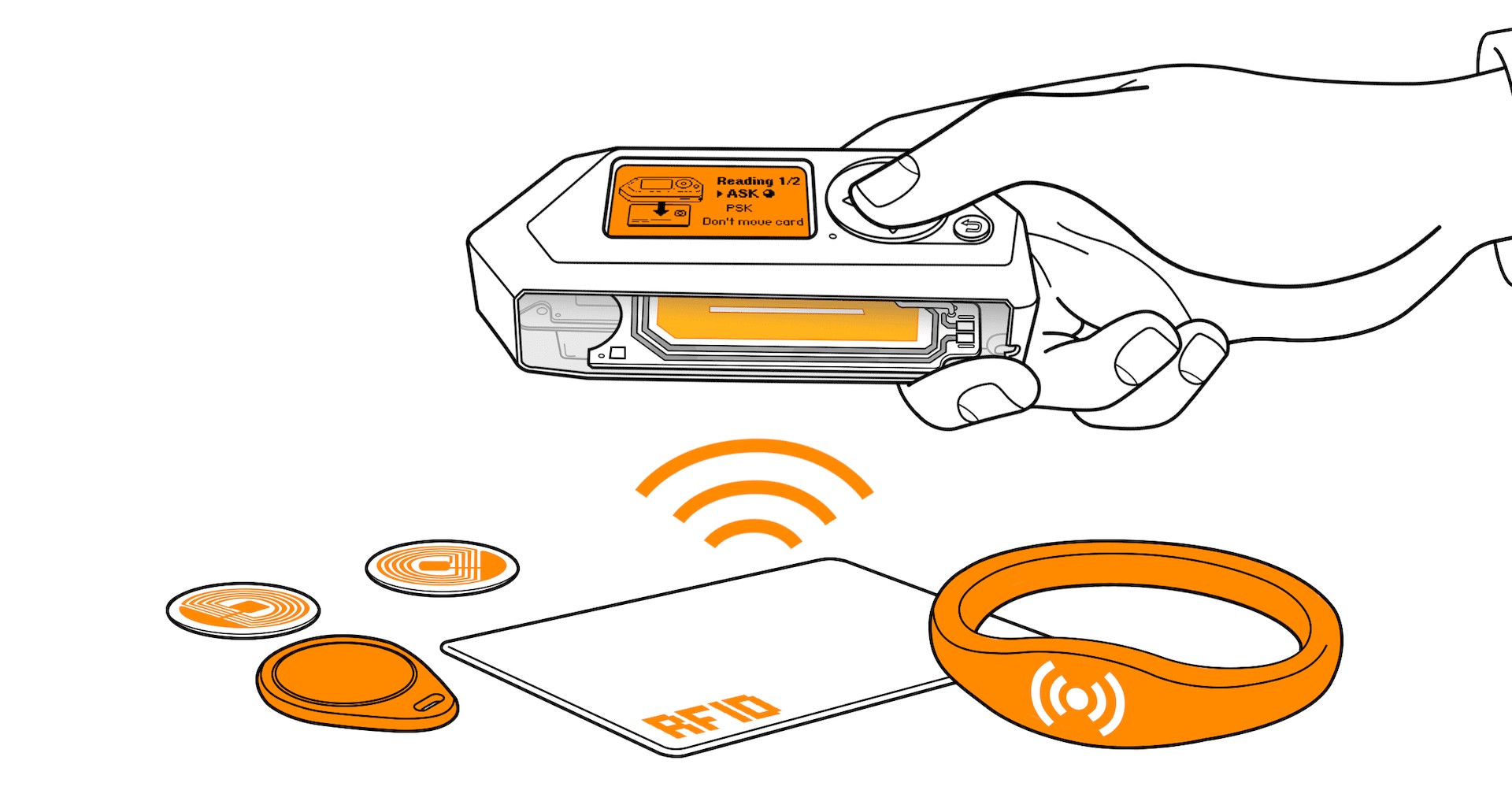

El Flipper Zero, un pequeño dispositivo de prueba de penetración, se ha convertido en el favorito de la comunidad de seguridad. Está repleto de herramientas para explorar hardware, software y protocolos inalámbricos. Pero como cualquier herramienta poderosa, puede usarse mal. Ingrese a la creciente ola de ataques de spam por Bluetooth impulsados por Flipper Zero y un creciente arsenal de firmware personalizado. Pero no temas, porque ha surgido un nuevo héroe: Wall of Flippers.

En septiembre de 2023, el mundo presenció el nacimiento de Aleta cero Correo no deseado por Bluetooth. Los investigadores demostraron la capacidad de bombardear dispositivos Apple con solicitudes de conexión falsas, provocando un torrente interminable de ventanas emergentes y causando estragos en las notificaciones.

Si bien inicialmente se consideró una broma, el potencial de más aplicaciones maliciosas cobraba gran importancia. Pronto, surgió firmware personalizado, que expandió el lienzo de ataque a Android y Windows, envió spam a los usuarios con anuncios no deseados y comprometió potencialmente la seguridad del dispositivo.

¿Qué es el Muro de las Aletas?

Wall of Flippers es un proyecto Python de código abierto que ofrece un rayo de esperanza. Wall of Flippers (WoF), que se ejecuta en Linux y Windows, monitorea continuamente la actividad de Bluetooth LE cercana, alerta a los usuarios sobre amenazas potenciales y proporciona información valiosa.

Wall of Flippers busca patrones específicos en paquetes BLE que indiquen actividad maliciosa. Actualmente detecta:

- Actividad de Flipper Zero (BT debe estar habilitado)

- Ataques BLE que inducen fallos/ventanas emergentes en iOS

- Ataques BLE que inducen fallos/ventanas emergentes en Android

- Ataques BLE de Windows Swift Pair

- Ataques BLE de LoveSpouse

Wall of Flippers captura datos cruciales como la dirección MAC del atacante, la intensidad de la señal y el contenido del paquete, lo que permite a los usuarios:

- Bloquear el dispositivo infractor

- Reportar al atacante

- Reunir pruebas para una mayor investigación.

Cómo instalar el Muro de Aletas

Aquí hay una guía paso a paso sobre cómo instalar WoF en Windows:

- Instalar Python:

- Vaya a la página de descarga de Python y descargue el última versión de Python para Windows

- Una vez que se complete la descarga, ejecute el archivo de instalación y siga las instrucciones para instalar Python

- Instalar pipa:

- Abra un símbolo del sistema o una ventana de terminal

- Ejecute el siguiente comando para instalar pip:

- $ pip instalar –actualizar pip

- Instalar sombrío:

- Ejecute el siguiente comando para instalar sombrío:

- $ pip instalación sombría

- Ejecute el siguiente comando para instalar sombrío:

- Clona el repositorio de WoF:

- Abra un símbolo del sistema o una ventana de terminal

- Ejecute el siguiente comando para clonar el repositorio de WoF:

- $ git clon https://github.com/K3YOMI/Wall-of-Flippers

- Navegue al directorio WoF:

- CD en el directorio WoF:

- $ cd ./Pared de Aletas

- CD en el directorio WoF:

- Ejecute el script WoF:

- Ejecute el siguiente comando para iniciar el script WoF:

- $ py WallofFlippers.py

- Ejecute el siguiente comando para iniciar el script WoF:

Si encuentra algún problema durante el proceso de instalación, puede consultar el Documentación de Wall of Flippers en GitHub para más información.

¿FlipperZero es realmente el malo aquí?

Flipper Zero, una poderosa herramienta de prueba de penetración, ha sido recientemente objeto de escrutinio por su papel en la situación del spam de Bluetooth. Sin embargo, es importante reconocer que el La herramienta en sí no es la raíz del problema..

Flipper Zero se puede utilizar para ambos propósitos positivos y negativos, como cualquier otra herramienta. Es la intención detrás de su uso lo que merece un escrutinio, no la herramienta en sí.

Una razón por la que culpar a Flipper Zero es demasiado simplista es que Se pueden lanzar ataques similares desde múltiples plataformas.. Los atacantes pueden utilizar computadoras Linux o dispositivos Android con aplicaciones específicas para llevar a cabo el mismo tipo de ataques. Centrarse únicamente en Flipper Zero ignora estos vectores de ataque alternativos y no aborda el problema más amplio.

Además, es importante reconocer que Flipper Zero tiene usos legítimos en la investigación de seguridad, la piratería de hardware y la exploración de protocolos inalámbricos. Al presentarlo únicamente como una herramienta para propósitos nefastos, minimizamos sus beneficios potenciales y el valioso papel que puede desempeñar en manos de usuarios responsables.

Crédito de imagen destacada: Aleta cero.